mirror of

https://github.com/nganhkhoa/malware.git

synced 2024-06-10 21:32:07 +07:00

3.3 KiB

3.3 KiB

Extracting IoC from .doc file 2

- 解析環境をあまり汚さないかつ簡潔な手法を示す

- インターネットとの接続は切断しておく

- 複数のファイルから同時にIoC(URL)を取得する方法を示す

Sample/Required Tools

- Sample

| sha256 | 1.1C3AFD309D4861152D2C543CA46A7BB052901BDFD990B5C07E1CAB509AAB9272 2.C963C83BC1FA7D5378C453463CE990D85858B7F96C08E9012A7AD72EA063F31E |

|---|---|

| file type | .doc |

| sandbox | 1.ANYRUN 1.HYBRID ANALYSIS 2.ANURUN 2.HUBRID ANALYSIS |

- Required Tools

- Windows Machine

- Fiddler

Flow

-

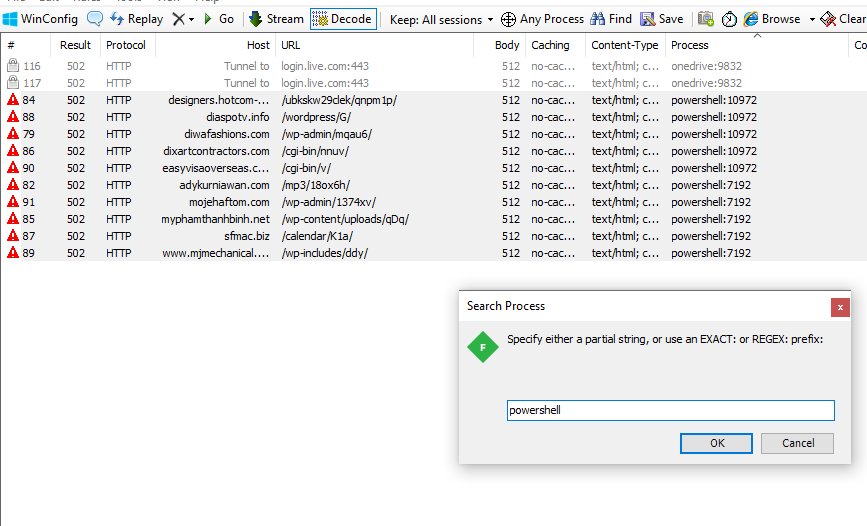

Fiddlerを起動する

-

Wordで警告なしでマクロが実行されるように設定する

- フォルダに複数のdocファイルを配置し,全てを選択して開く

- 各docファイルからマクロが実行され,PowershellからURLへのアクセスがFiddler上で確認できる

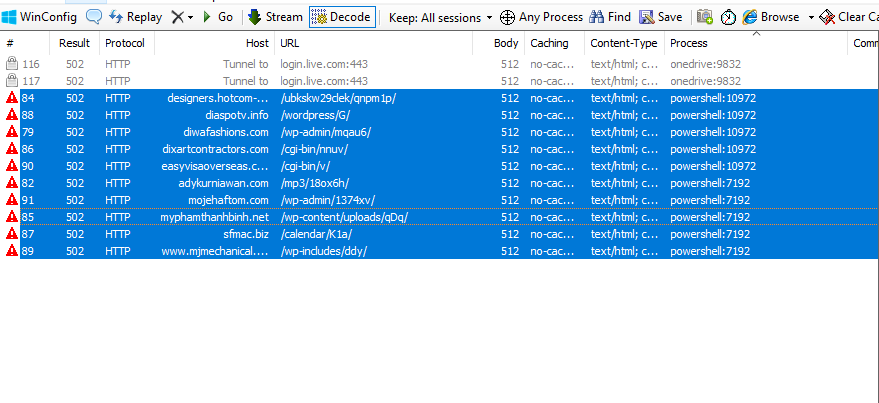

- フィールド名Processを右クリックし[Search this column...]を選択し,powershellと入力

- powershellプロセスによって発生したリクエストが全て選択された状態になるため,Ctrl+uを押し,全てのURLをコピーする

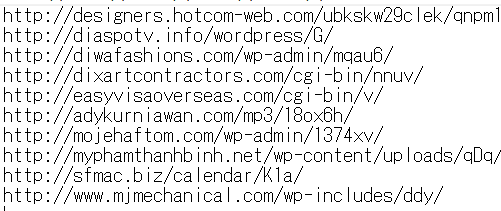

- textエディターなどで貼り付ける

追記: